الذكاء الاصطناعي

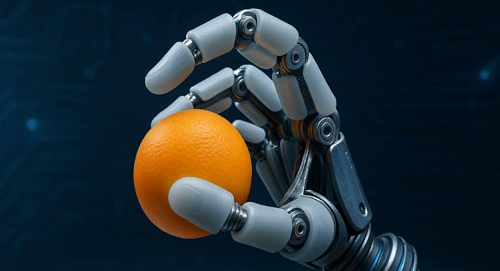

ثورة في علم الروبوتات يد ذكية لينة تتعلم الإمساك بالأشياء بمرونة تُحاكي اليد البشرية

الذكاء الاصطناعي

الذكاء الاصطناعي يتجاوز التوقعات تحديد المواقع من صور غامضة وإنتاج فيديوهات يصعب كشف تزييفها

أخبار تقنية

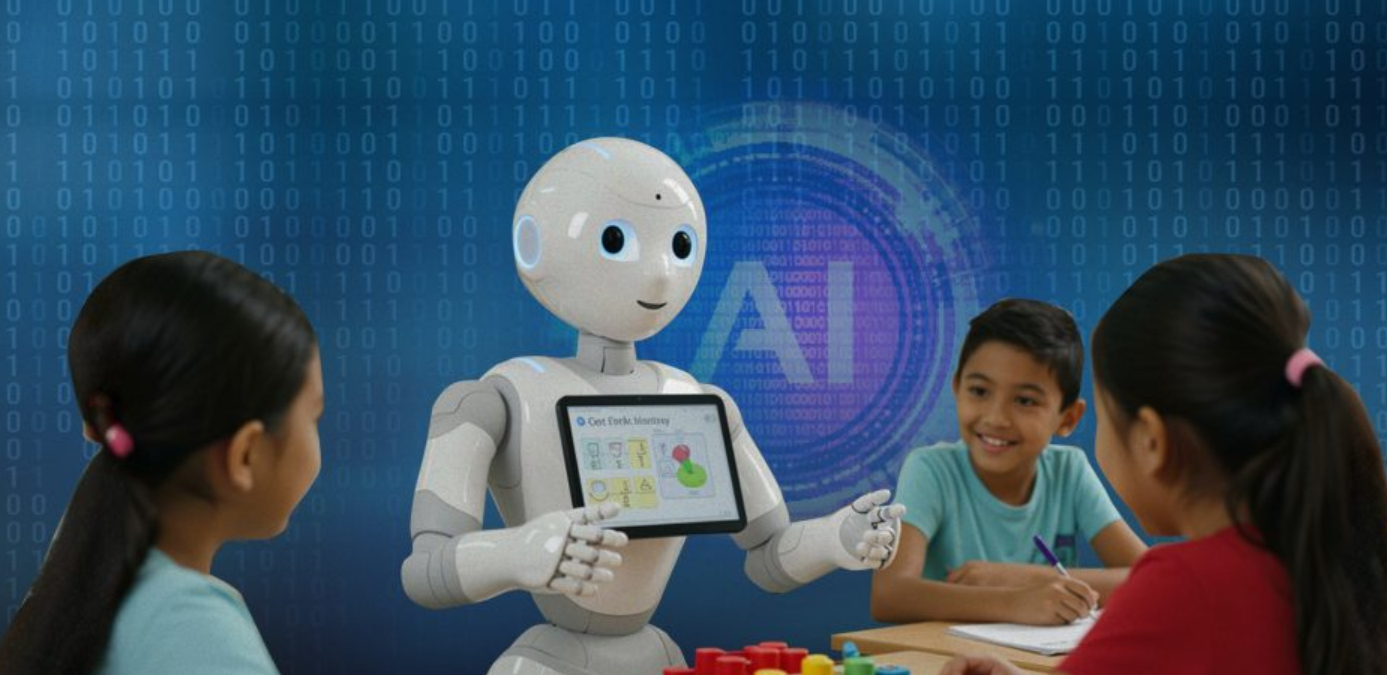

الذكاء الاصطناعي يُحدث نقلة نوعية في الكشف المبكر عن صعوبات التعلم لدى الأطفال

الذكاء الاصطناعي

تهديدات خفية كيف تستغل البرمجيات الخبيثة أدوات الذكاء الاصطناعي لاختراق حاسوبك

-

أخبار تقنية4 أيام ago

ChatGPT يتوسع تحليل ملفات OneDrive في الوقت الفعلي

-

أخبار الشركات5 أيام ago

جوجل تُدخل وضع الذكاء الاصطناعي بدلًا من زر أنا محظوظ في تحديث تجريبي جديد

-

تطبيقات وبرامج6 أيام ago

ساوند كلاود تحت المجهر استخدام محتوى المستخدمين لتدريب الذكاء الاصطناعي

-

الذكاء الاصطناعي6 أيام ago

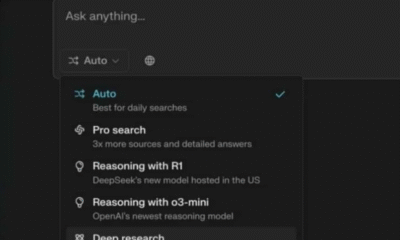

أدوات البحث العميق في الذكاء الاصطناعي مقارنة شاملة بين ChatGPT وGemini وPerplexity

-

أخبار تقنية4 أيام ago

xAI تتخلف عن موعد إصدار تقرير السلامة الذي وعدت به غروك يثير الجدل

-

أخبار تقنية6 أيام ago

إنفيديا تعزز قطاع الذكاء الاصطناعي في السعودية بتوريد 18 ألف رقاقة متطورة

-

الذكاء الاصطناعي6 أيام ago

ثورة في الطب الدقيق أداة ذكاء اصطناعي تتنبأ بصحة مرضى السرطان من ملامح وجوههم

-

أخبار الشركات6 أيام ago

مايكروسوفت تستغني عن 7000 موظف خفض التكاليف مقابل التوسع في الذكاء الاصطناعي