أخبار تقنية

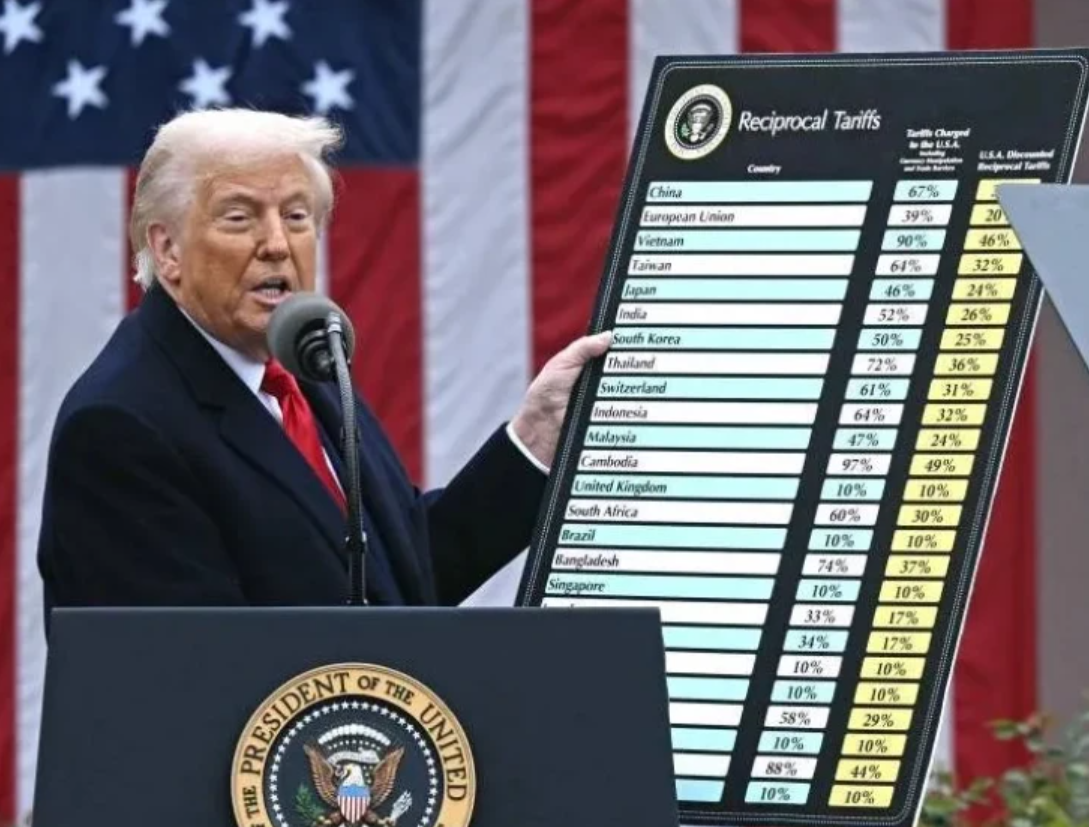

توتر بين البيت الأبيض وأمازون بسبب نيتها كشف تأثير الرسوم الجمركية على الأسعار

أخبار تقنية

استدعاء عاجل من أنكر أكثر من مليون بنك طاقة مهدد بالحريق في الولايات المتحدة

أخبار تقنية

خمس أدوات فعالة لحذف بياناتك الشخصية من الإنترنت خصوصيتك ليست رفاهية بعد الآن

أخبار تقنية

شاومي تطلق حقيبة سفر ذكية بمزايا مبتكرة وسعر منافس

-

أخبار تقنية6 أيام ago

أخبار تقنية6 أيام agoOpenAI تلاحق شبكات التجسس السيبراني كيف استُخدمت النماذج اللغوية في تطوير الهجمات الرقمية

-

أجهزة محمولة5 أيام ago

أجهزة محمولة5 أيام agoابتكار يغيّر قواعد اللعبة OpenAI تطوّر أجهزة ذكية بمعايير مستقبلية

-

أخبار تقنية5 أيام ago

أخبار تقنية5 أيام agoتحديث متصفح Chrome ينسف دعم أجهزة iOS القديمة

-

أخبار تقنية3 أيام ago

أخبار تقنية3 أيام agoدبي نحو الريادة العالمية في صناعة الألعاب الإلكترونية نمو اقتصادي ورؤية مستقبلية واعدة

-

أجهزة محمولة6 أيام ago

أجهزة محمولة6 أيام agoساعة Casio G-Shock GBA-950 تصل إلى أوروبا تصميم محسن ومزايا متقدمة للعدائين

-

الذكاء الاصطناعي7 أيام ago

الذكاء الاصطناعي7 أيام agoالإجراءات المجدولة تدفع Gemini نحو جيل جديد من المساعدات الذكية

-

أخبار تقنية4 أيام ago

أخبار تقنية4 أيام agoالإمارات تقود مسيرة التحول الرقمي عربيًا ريادة في الذكاء الاصطناعي وتطوير المهارات المستقبلية

-

أخبار الشركات3 أيام ago

أخبار الشركات3 أيام agoميتا تكشف عن محرّر فيديو ثوري مدعوم بالذكاء الاصطناعي مؤثرات سينمائية وتحويلات مذهلة