الأمن الالكتروني

تهديدات خفية إضافات كروم الخبيثة تواصل استغلال الثغرات لسرقة البيانات

أخبار تقنية

سدايا توضح إجراءات التعامل مع تسرب البيانات الشخصية

أخبار تقنية

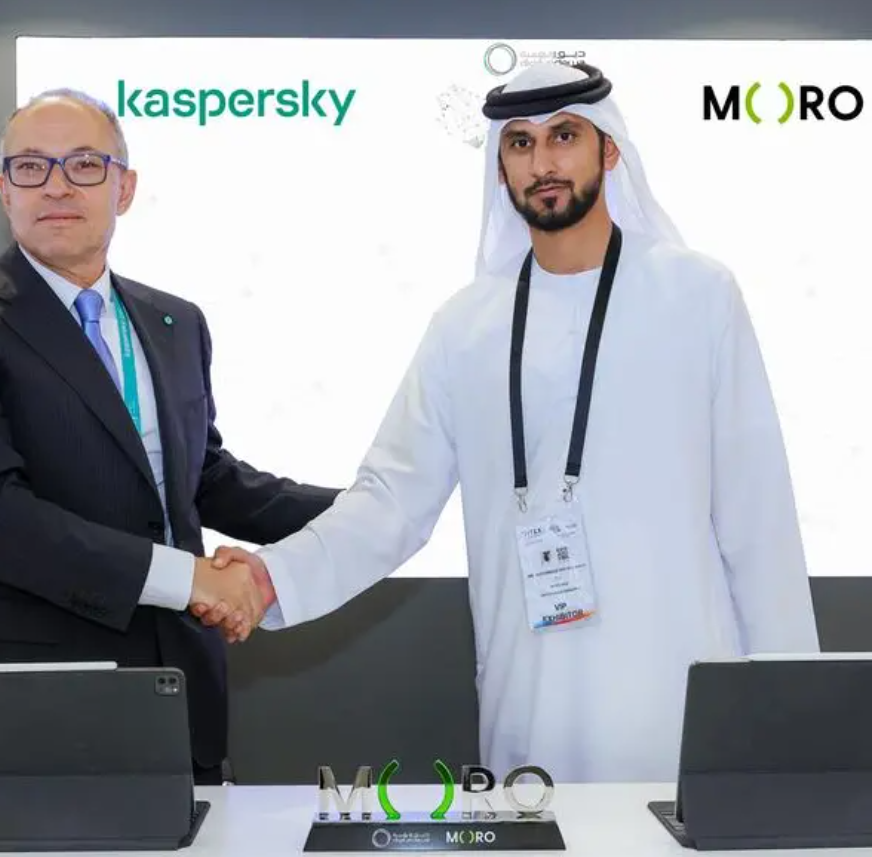

مورو تعزز الأمن السيبراني بالشراكة مع كاسبرسكي لتقديم حلول متطورة

الأمن الالكتروني

تهديدات جديدة كيف يتم اختراق الجوال والحاسوب وما هي أساليب الحماية

-

أخبار تقنية7 أيام ago

دور الذكاء الاصطناعي في تعزيز مزايا الوصول ودعم الفئات الخاصة

-

الذكاء الاصطناعي6 أيام ago

ChatGPT يتصدى للتزييف الرقمي خلال الانتخابات الرئاسية الأمريكية

-

أخبار تقنية6 أيام ago

SK hynix تحقق أرباحًا قياسية بفضل الطلب المتزايد على الذكاء الاصطناعي

-

تطبيقات وبرامج4 أيام ago

إطلاق لروبوت الذكاء الاصطناعي Grok على منصة إكس خطوة نحو تعزيز قاعدة المستخدمين

-

أجهزة محمولة6 أيام ago

خاصية جديدة في آيفون تُعيق عمل الشرطة وتزيد حماية البيانات

-

تطبيقات وبرامج7 أيام ago

مايكروسوفت تعلن إيقاف تطبيقات البريد والتقويم القديمة مع نهاية 2024

-

أخبار تقنية5 أيام ago

ارتفاع الحرارة كأبرز تحديات شرائح Tensor في هواتف Pixel

-

أخبار الشركات6 أيام ago

أمازون تخطط لاستثمار ملياري جديد في شركة أنثروبيك للذكاء الاصطناعي