أخبار الاختراقات

اعتقال 150 شخصًا بعد إغلاق سوق DarkMarket

أخبار الاختراقات

LostKeys تهديد إلكتروني روسي جديد يضرب أهدافًا حساسة في الغرب

أخبار الاختراقات

تهديد صامت للجينات تحذيرات علمية من اختراق الأمن البيولوجي عبر الحمض النووي

أخبار تقنية

تعزيز أمان المنازل الذكية خطوات ضرورية لحمايتها من الاختراقات

-

أخبار تقنية7 أيام ago

حقيقة إتاحة ChatGPT Plus مجانًا في الإمارات بين الشراكة التقنية والتأويل الإعلامي

-

أخبار تقنية7 أيام ago

نظارات ذكية تنقذ الأرواح الذكاء الاصطناعي يقتحم غرف العمليات لمنع الأخطاء الطبية

-

الذكاء الاصطناعي7 أيام ago

تحديثات جوجل الذكية أبرز التحسينات الجديدة في مساعد Gemini لعام 2025

-

تطبيقات وبرامج7 أيام ago

واتساب يصل إلى أجهزة آيباد بعد انتظار دام 15 عامًا

-

أخبار تقنية6 أيام ago

تصاعد مقلق في تهديدات الأجهزة المحمولة بالشرق الأوسط خلال 2025 كاسبرسكي تدق ناقوس الخطر

-

تطبيقات وبرامج5 أيام ago

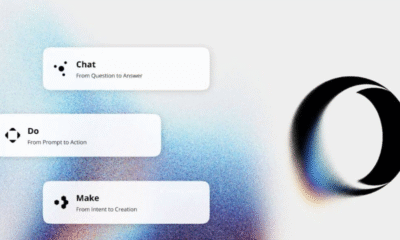

Opera تُعيد تعريف التصفح إطلاق متصفح Neon المدعوم بالذكاء الاصطناعي

-

أخبار تقنية4 أيام ago

مساعد Meta AI يتجاوز مليار مستخدم إنجاز تقني أم مبالغة تسويقية

-

أخبار تقنية6 أيام ago

هل كانت آبل على وشك إطلاق خدمة إنترنت فضائي القصة الكاملة لمشروع النسر السري