يعد استعادة السيطرة على بياناتنا الشخصية أمرًا ضروريًا في عصر التكنولوجيا الرقمية. إليك بعض النصائح الهامة لحماية بياناتك الشخصية وتأمينها بشكل فعال.

مدى أهمية استعادة السيطرة على البيانات الشخصية الخاصة بك

استعادة السيطرة على البيانات الشخصية الخاصة بك أمر ذو أهمية بالغة في عصر التكنولوجيا الرقمية.

فهو يحمي خصوصيتك ويضمن أن لا يتم استغلال بياناتك لأغراض غير مرغوب فيها.

بالاحتفاظ بالسيطرة على بياناتك، يمكنك الحفاظ على هويتك الرقمية وضمان سلامتك الشخصية والمالية.

التحديات التي تواجه استخدام التكنولوجيا الرقمية

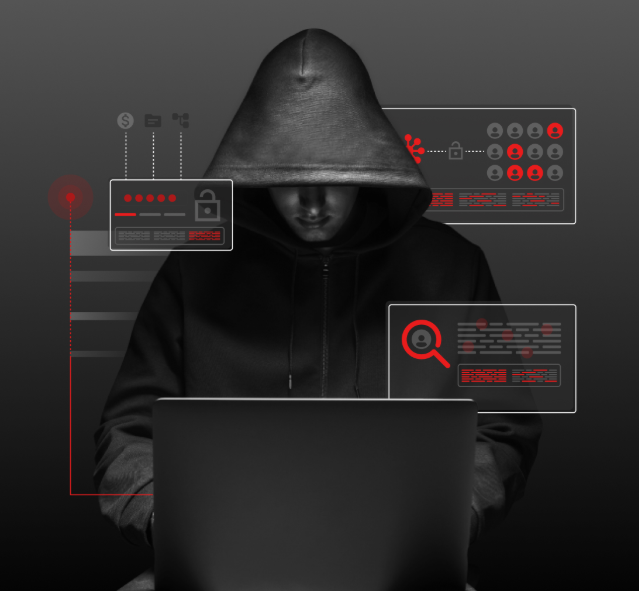

يواجه استخدام التكنولوجيا الرقمية العديد من التحديات، فمع زيادة الانتشار والاعتماد على الإنترنت، تزداد مخاطر تعرض البيانات الشخصية والتعرض للتجسس واستخدامها بشكل غير مشروع.

بالإضافة إلى ذلك، فإن انتشار التصيد الاحتيالي والرسائل الاحتيالية يمثل تهديدًا لخصوصية المستخدمين وأمان بياناتهم الشخصية.

لذلك، يُنصح باستعادة السيطرة على البيانات الشخصية واتخاذ الإجراءات اللازمة لتأمينها.

النصيحة الأولى: إدارة كلمات السر الخاصة بك

عندما يتعلق الأمر بأمان البيانات الشخصية، من الأهمية بمكان إدارة كلمات السر الخاصة بك.

يجب عليك استخدام كلمات سر قوية وفريدة لكل حساب تمتلكه، كما ينصح باستخدام أدوات لإدارة وتخزين كلمات السر بشكل آمن ومنظم.

أاستخدام أدوات لإدارة وتخزين كلمات السر

استخدام أدوات إدارة كلمات السر يمكن أن يكون طريقة فعالة لتسهيل إدارة وتخزين كلمات السر الخاصة بك.

يمكن لهذه الأدوات توليد كلمات سر قوية وفريدة وتخزينها بشكل آمن، مما يضمن سهولة الوصول إليها عند الحاجة ويسهم في حماية بياناتك الشخصية من الوصول غير المصرح به.

النصيحة الثانية: تحديث البرامج والتطبيقات بانتظام

يوصى بتحديث البرامج والتطبيقات بانتظام لضمان أمان البيانات الشخصية.

يجب على المستخدمين الاستفادة من تحديثات الأمان المتاحة لسد الثغرات والمشاكل الأمنية وتقوية حماية البيانات.

أهمية تحديث البرامج والتطبيقات لضمان أمان البيانات الشخصية

تحديث البرامج والتطبيقات بانتظام أمر حيوي لضمان أمان البيانات الشخصية.

إذ يساعد التحديث في سد الثغرات والمشاكل الأمنية وتقوية الحماية الخاصة بالبيانات الشخصية.

من الأهمية بمكان استفادة المستخدمين من التحديثات الأمنية المتاحة لضمان حماية البيانات وسلامتها.

النصيحة الثالثة: الحذر من التصيد الاحتيالي والرسائل الاحتيالية

تعد الحذر من التصيد الاحتيالي والرسائل الاحتيالية أمرًا حيويًا لتأمين حماية بياناتك الشخصية.

يجب على المستخدمين تعريف التصيد الاحتيالي وتجنب الوقوع في فخه واتخاذ الإجراءات الوقائية مثل عدم فتح رسائل غير معروفة أو مشبوهة وتجنب إعطاء المعلومات الشخصية عبر البريد الإلكتروني أو الرسائل النصية القصيرة.

الإجراءات الوقائية لتجنب التصيد الاحتيالي

-تأكد من صحة المرسل قبل الاستجابة لأي طلب مشبوه أو تقديم أي معلومات شخصية.

-لا تنقر على الروابط المشبوهة أو المرفقات في رسائل البريد الإلكتروني.

-تفادى إعطاء تفاصيل شخصية حساسة عبر الهاتف أو في مواقع عامة.

-تجنب استخدام كلمات السر السهلة التخمين وتغييرها بشكل منتظم.

-قم بتنشيط إعدادات الحماية والأمان المتاحة في البرامج والتطبيقات.

-استخدم برامج مكافحة البرامج الضارة وقم بتحديثها بانتظام.

-كن حذرًا عند تسجيل الدخول إلى حساباتك الشخصية عبر شبكات واي فاي عامة.

-قم بتحذير الأصدقاء والعائلة من مخاطر التصيد الاحتيالي وتوجيههم في أساليب الوقاية.

النصيحة الرابعة: تعزيز الخصوصية عبر وسائل التواصل الاجتماعي

تقوم هذه النصيحة بتسليط الضوء على أهمية تعزيز الخصوصية عبر منصات التواصل الاجتماعي.

يُنصح بتقييم إعدادات الخصوصية وتقييد المشاركة العامة للبيانات الشخصية للحفاظ على سرية هويتك ومعلوماتك الشخصية على وسائل التواصل الاجتماعي.