الأمن الالكتروني

كيف تسبب هجوم إلكتروني في شل تجارة السيارات بأمريكا؟

Published

أسبوع واحد agoon

By

هند عيد

تعرضت شركة (CDK Global)، وهي شركة برمجيات بارزة تخدم وكالات بيع السيارات في الولايات المتحدة وكندا، لهجوم إلكتروني يوم الأربعاء الماضي، مما أدى إلى توقف أنظمتها وتعطيل عملياتها حتى الآن.

وبناءً على ذلك، اضطرت وكالات بيع السيارات في مختلف أنحاء البلاد إلى استخدام الورقة والقلم لمعالجة إصلاحات السيارات وتسجيل مبيعات السيارات الجديدة. وفي الوقت نفسه، تواصل شركة (CDK Global) جهودها لإعادة تشغيل أنظمتها.

لكن ما هو دور شركة (CDK Global) في تجارة السيارات في الولايات المتحدة، وما هي آثار الهجوم الإلكتروني الأخير، وكيف يمكن لهجوم إلكتروني واحد أن يعطل قطاعاً بأكمله؟

ما هو دور شركة (CDK Global) في تجارة السيارات في الولايات المتحدة؟

تخيل أنك تصل إلى وكالة السيارات التي تتعامل معها لاستلام سيارة جديدة أو لإجراء صيانة لسيارتك الحالية، لتكتشف أن الأنظمة التي تدير كل شيء من المبيعات إلى المخزون قد توقفت عن العمل. هذا السيناريو أصبح واقعاً حقيقياً للعديد من وكالات السيارات في جميع أنحاء أمريكا الشمالية منذ يوم الأربعاء الماضي، بعدما تعرضت شركة (CDK Global) لهجوم إلكتروني أدى إلى شلل أنظمتها وتعطيل عملياتها حتى لحظة كتابة هذا المقال.

توفر شركة (CDK Global)، التي تعمل كمزوِّد برمجيات كخدمة (SaaS) في قطاع السيارات، منصة تُمكّن وكالات السيارات من إدارة مختلف جوانب عملياتها، بدءًا من علاقات العملاء وصولًا إلى إدارة المخزون وكشوف الأجور.

تقوم هذه الشركة بخدمة أكثر من 15,000 وكالة سيارات في أمريكا الشمالية وفقًا للبيانات المتوفرة عبر موقعها الإلكتروني وقد أثر الهجوم الأخير على هذه الشركة على آلاف الموظفين وأعاق العمليات الأساسية لهذه الوكالات، مما تسبب في إرباك كبير للعملاء الذين كانوا يتوقعون شراء سيارات جديدة أو إجراء الصيانة الدورية.

ثانيًا، ماذا جرى لشركة (CDK Global) وما تداعياته ؟

بدأ الهجوم يوم الأربعاء مما أجبر شركة (CDK Global) على إيقاف أنظمتها وهواتفها وتطبيقاتها لمنع انتشاره. ولكن الهجوم ما زال مستمراً في حين تحاول الشركة إعادة خدماتها.

صرحت ليزا فيني، المتحدثة باسم شركة (CDK Global)، يوم الأربعاء: “أن الشركة تجري تحقيقًا في حادثة إلكترونية، وبسبب الحرص الزائد على عملائنا، قمنا بإيقاف معظم أنظمتنا ونتعاون مع خبراء خارجيين لتقييم التأثير واستعادة خدماتنا وإعادة وكالات السيارات للعمل بشكل طبيعي في أسرع وقت ممكن”.

وفي مساء يوم الأربعاء، أعلنت الشركة أن معظم أنظمتها الهامة عادت للعمل. غير أنه صباح الخميس، أبلغت الشركة الوكالات بحدوث هجوم آخر تسبب في انقطاع الخدمة حتى الآن.

وصرح متحدث باسم شركة CDK لشبكة CNN يوم السبت: “من المتوقع أن تستغرق العملية بضعة أيام لإكمالها، ونحن حالياً نتواصل مع عملائنا لتقديم حلول بديلة لمساعدتهم في إدارة أعمالهم.”

ولم تكشف شركة CDK حتى اللحظة عن الجهة التي تقف خلف هذا الهجوم الإلكتروني، لكن أفادت وكالة بلومبرغ أن تقرير أعلنت الشركة يوم الجمعة الماضي أنها تتفاوض مع مجموعة من القراصنة الموجودين في شرق أوروبا الذين يطالبون بفدية تصل إلى ملايين الدولارات لوقف الهجوم، وأن الشركة تفكر في دفع الفدية لاستعادة تشغيل أنظمتها.

من المتوقع أن يؤدي توقف خدمات الشركة لفترة طويلة إلى تأثير سلبي على مبيعات الوكلاء وأرباحهم. وأشارت بعض الشركات إلى توقعات بانخفاض كبير في الإيرادات خلال هذه الفترة.

ثالثًا؛ كيف يمكن لهجوم سيبراني واحد أن يعطل قطاعًا كاملًا؟

واجهت مئات الشركات الأمريكية هذا العام تعطلاً في خدماتها بسبب هجوم واحد استهدف مورداً خارجياً، مما يبرز مشكلة (تأثير الدومينو) في هذا المجال. الأمن السيبراني .

يشير مصطلح “تأثير الدومينو” إلى كيفية تأثير مشكلة في مؤسسة أو شركة مرتبطة بالقطاع بأكمله، فعندما تسقط قطعة دومينو واحدة، فإنها لا تسقط بمفردها فقط، بل تؤثر أيضاً على كل من يقف في طريقها.

ولكن لماذا هذا الأمر مهم؟ لأنه حتى إن قامت الشركة بتطبيق كافة ممارسات الأمان الصحيحة، قد يؤدي خطأ بسيط أو ثغرة أمنية في أحد الموردين الخارجيين إلى تعطيل عملياتها التجارية.

وتُعتبر شركة (CDK Global) الضحية الأحدث في سلسلة ممتدة من الهجمات الإلكترونية التي شهدناها هذا العام، والتي انطلقت من مورد تقني واحد وانتشرت لتشمل مئات، وربما آلاف الحوادث، عبر قطاع واحد بأكمله.

على سبيل المثال، واجهت شركة ( Change Healthcare في 29 فبراير الماضي، تعرضت التكنولوجيا التي تستخدم لتقديم ومعالجة مليارات مطالبات التأمين سنويًا لهجوم إلكتروني باستخدام برامج الفدية. هذا الهجوم تسبب في تعطل عمليات الدفع ومعالجة المطالبات في جميع أنحاء الولايات المتحدة، مما زاد من الضغط على مكاتب الأطباء والأنظمة.

أجبر هذا الهجوم الشركة على قطع أنظمتها بسرعة للتقليل من الأضرار، وتم دفع فدية قيمتها 22 مليون دولار بعملة البيتكوين، ولا تزال الشركة لم تتعافَ من هذا الهجوم حتى الآن.

قال المحللون ومسؤولو الصناعة إن الاضطرابات الناتجة عن الهجوم الإلكتروني على شركة (Change Healthcare) أدت إلى خسائر لمقدمي الخدمات الصحية في أمريكا. ما وصل إلى مليار دولار خلال يوم واحد فقط، تم إنشاء ما يكفي من العقبات لتقليل أرباح الربع الأول من عام 2024 في القطاع بأكمله.

وفي يوم الثلاثاء الموافق 4 يونيو الحالي، قامت مستشفيات كبرى في لندن بإلغاء بعض العمليات الجراحية بعد تعرض شركة (Synnovis) – التي تقدم خدمات للمختبرات في تلك المستشفيات – لهجوم إلكتروني ببرنامج الفدية. وقد أثر هذا الهجوم على جميع أنظمة تقنية المعلومات في شركة (Synnovis)، مما أدى إلى انقطاع العديد من خدماتها .

وتسبب هذا الهجوم في إلغاء أكثر من 800 عملية جراحية ، وإعادة تحديد 700 موعد للمرضى الخارجيين في الأسبوع الأول من وقوعه.

وأوضح رايان شيرستوبيتوف نائب الرئيس الأول لأبحاث التهديد والاستخبارات في شركة (SecurityScorecard) يوضح أن لكل قطاع احتياجاته الخاصة التي لا تتوفر لها سوى منتجات من عدد قليل من البائعين، مما يخلق مخاطر أمنية كبيرة إذا تعرض هؤلاء البائعون المتخصصون لهجوم إلكتروني.

فعلى سبيل المثال، يتطلب عمل الصيدلي أداة خاصة لمعالجة مدفوعات التأمين، ويحتاج مشغل نظام المياه إلى أدوات لمراقبة العمليات الكيميائية، وتستخدم المدارس منصات مصممة خصيصًا للتعلم عبر الإنترنت. وأوضح شيرستوبيتوف أن هذه المنتجات موجودة منذ زمن، ولكن مستوى الهجمات الإلكترونية اليوم أعلى بكثير مما كان عليه قبل سنوات قليلة.

أظهرت دراسة حديثة أجرتها شركتا SecurityScorecard و McKinsey أن هناك 150 شركة تمثل 90% من المنتجات والخدمات التكنولوجية التي تعتمد عليها الشركات العالمية في أنظمتها. ومن بين هذه الشركات الـ150، حصلت 87 شركة على تصنيف أمني بدرجة B أو أقل وفقاً لنظام التصنيف لدى SecurityScorecard.

وتسبب ذلك في مواجهة معظم الشركات في مختلف الصناعات لزيادة في عدد عمليات الاختراق خلال السنوات الماضية، مما يعني أيضًا ارتفاعًا في الهجمات الإلكترونية على سلسلة التوريد.

وأضاف شيرستوبيتوف أن زيادة مستوى التهديد تستوجب على مزودي الخدمات التقنية في أي قطاع تكثيف جهودهم في تطبيق المبادئ الأساسية للأمن السيبراني.

إذ قال أندرو ويتي، الرئيس التنفيذي لشركة (UnitedHealth Group) – الشركة المالكة لشركة (Change Healthcare) – قال في جلسة استماع بمجلس الشيوخ الأمريكي خلال أبريل الماضي: “إن الهجوم الكبير على شركة (Change Healthcare) – الذي وقع في نهاية فبراير 2024 – سببه عدم تفعيل خاصية المصادقة الثنائية في أحد الخوادم الرئيسية للشركة، وما زلنا نحاول فهم سبب غياب الحماية الإضافية في هذا الخادم”.

لم يحظَ اعترافه بقبول أعضاء لجنة المالية في مجلس الشيوخ، الذين قضوا أكثر من ساعتين في استجوابه بشأن الهجوم وقضايا الرعاية الصحية بشكل عام. وأفاد السناتور رون وايدن لويتي: “كان من الممكن منع هذا الاختراق باستخدام المبادئ الأساسية للأمن الإلكتروني”.

You may like

-

رئيس سدايا: التزييف العميق تحدي عالمي يهدد الأمن الرقمي

-

سلطنة عمان تدعم الأمن السيبراني مع معهد سانز في برنامج تدريبي جديد

-

الوقاية خير من العلاج.. كيف تحمي من استغلال الذكاء الاصطناعي في سرقة بياناتك؟

-

مايكروسوفت في خطر: هل ستدفع مليارات الدولارات؟

-

كيف يمكن للقوانين الكندية التصدي لتهديد تيك توك لأمن البيانات؟

-

كيف تؤثر المبادرة السعودية على مستقبل الابتكار في الأمن السيبراني؟

الأمن الالكتروني

تقرير صادم: خروقات الهوية تهدد شركات الإمارات

Published

أسبوعين agoon

يونيو 17, 2024By

هند عيد

أصدرت شركة (سايبر أرك) CyberArk، الرائدة في أمن الهويات، تقريرًا عالميًا جديدًا يكشف عن ازدياد الهجمات التي تستند إلى الهوية والتي تستهدف المؤسسات وبيئات عملها نتيجة لعدم وجود تنسيق وتكامل بين الإجراءات المتبعة لإدارة أمن الهويات البشرية والآلية.

وقدم تقرير “يقدم تقرير سايبر أرك حول التهديدات المتعلقة بأمن الهويات لعام 2024 تحليلًا شاملاً للثغرات الأمنية المرتبطة بالهويات، مسلطًا الضوء على:”

- دور الذكاء الاصطناعي في تعزيز كلٍ من الدفاعات الإلكترونية وقدرات الجهات التخريبية.

- الزيادة الملحوظة في معدل إنشاء الهويات في البيئات الحديثة والمعقدة.

- العواقب الخطيرة لاختراقات الهوية في المؤسسات.

يبرز التقرير نتائج استطلاع للرأي شمل 2400 من صانعي القرار في مجال الأمن الإلكتروني في أكثر من 18 دولة، بما في ذلك الإمارات العربية المتحدة، وأظهر أن 99% من المؤسسات في الإمارات عانت من حادثة أو أكثر تتعلق بخروقات الهوية في العام الماضي، مما يبرز مدى التحديات التي تواجهها المؤسسات في هذا المجال.

زيادة مخاطر الأمن السيبراني ناتجة عن أمن الهويات الآلية.

ذكر التقرير أنه تزامناً مع زيادة أعداد الهويات البشرية والآلية بسرعة، أبرز المتخصصون في الأمن الإلكتروني حول العالم أن الهويات الآلية تعتبر الأكثر عرضة للخطر.

ويرجع هذا الأمر جزئيًا إلى الانتشار الكبير لاستراتيجيات السحابة المتعددة، وزيادة استخدام تقنيات الذكاء الاصطناعي مثل النماذج اللغوية الكبيرة وإنشاء هويات آلية بأعداد كبيرة، التي غالبًا ما تحتاج إلى ضبطها من خلال ضوابط وصول حساسة أو متميزة.

ويشير التقرير إلى أن نقص الإجراءات الأمنية اللازمة لإدارة الهويات الآلية يمثل تهديدًا كبيرًا لأمن المؤسسات، إذ يُمكن للقراصنة استغلال هذه الثغرات للوصول إلى البيانات الحساسة والأنظمة الحيوية.

وتضمنت النتائج الأساسية للتقرير ما يلي:

- شهدت 99% من المؤسسات في دولة الإمارات حوادث أو أكثر تتعلق بخروقات الهوية خلال العام الماضي.

- كانت هويات الآلات العامل الرئيسي وراء زيادة عدد الهويات في المؤسسات في الإمارات، ويعتبرها الأشخاص المستطلعة آراؤهم أكثر أنواع الهويات خطورة.

- توقعت 94% من المؤسسات في الإمارات أن تتضاعف الهويات ثلاث مرات خلال الاثني عشر شهرًا القادمة.

- عبّرت 28% من الشركات في الإمارات عن قلقها بشأن سلسلة توريد البرمجيات، معتبرةً إياها مصدر قلق رئيسي في إطار الحفاظ على أمن الهويات الآلية.

وعلق مات كوهين، الرئيس التنفيذي لشركة (سايبر أرك)، قائلاً: “إن المبادرات الرقمية التي تعمل على تطوير المؤسسات ستؤدي بالتأكيد إلى ظهور موجات من الهويات البشرية والآلية.

ونظرًا لاحتياج العديد من هذه الهويات إلى وصول حساس أو متميز، فمن الضروري أن تفهم الشركات في الإمارات العربية المتحدة بوضوح طبيعة هذا الوصول ونطاق السطح المعرض للهجوم الذي يمثله.

إذ أن الانتهاكات المتعلقة بالهوية تؤثر في جميع المؤسسات تقريبًا، والتي تعرضت معظمها لعدة هجمات ناجحة. ولمواجهة نطاق التهديدات المتزايد المتعلقة بالهوية، والتي يتم تنفيذها من قبل مجموعة متنوعة من الجهات التخريبية، من الضروري بناء قدرة المقاومة لدى هذه المؤسسات على أساس نموذج أمني إلكتروني جديد يضع أمن الهويات في صلب اهتمامه”.

الذكاء الاصطناعي بمثابة سلاح محوري في معركة الأمن الإلكتروني.

أوضح تقرير سايبر أرك حول مشهد التهديدات لعام 2024 أن كافة المؤسسات في الإمارات – 100% من المؤسسات التي تم استطلاع آرائها – تعتمد على الذكاء الاصطناعي في جهودها لحماية الأمن الإلكتروني.

علاوة على ذلك، يتنبأ التقرير بزيادة حجم وتعقيد الهجمات المتعلقة بالهوية، نظراً لسعي الجهات التخريبية إلى تعزيز قدراتها، بما في ذلك استخدام مختلف الأساليب والتقنيات البرمجيات الخبيثة وهجمات التصيد الاحتيالي التي تستخدم الذكاء الاصطناعي.

وأشار التقرير في نتائجه ذات الصلة إلى أن أغلب المشاركين في الاستطلاع كانوا واثقين من أن أساليب التزييف العميق التي تستهدف مؤسساتهم لن تقوم بخداع موظفيهم.

وشملت النتائج المتعلقة بهذه المسألة ما يلي:

- استخدمت كل المؤسسات التي شاركت في الاستطلاع في دولة الإمارات أدوات معززة بتقنيات الذكاء الاصطناعي كجزء من أنظمة حماية الأمن الإلكتروني لديها بشكل أو بآخر، حيث استعانت نسبة 35% منها بالذكاء الاصطناعي لإجراء تحليلات متقدمة، بينما لجأت نسبة 31% منها إلى الذكاء الاصطناعي لمعالجة التحديات المتعلقة بمهارات وموارد الأمن الإلكتروني.

- توقع 99% من المشاركين في استطلاع في الإمارات أن تساهم الأدوات المدعمة بالذكاء الاصطناعي في خلق مخاطر إلكترونية تشمل البرمجيات الضارة وهجمات التصيد المدعومة بالذكاء الاصطناعي، وتسريب البيانات من نماذج الذكاء الاصطناعي المخترقة، وعمليات الاحتيال بالتزييف العميق.

- أفادت نسبة 83% من المشاركين في الاستطلاع بأنهم يثقون في قدرة موظفي مؤسساتهم على كشف أساليب التزييف العميق التي تهدف إلى انتحال شخصيات القيادات المؤسسية.

- شهدت 97% من المؤسسات التي جرى الاستطلاع في الإمارات اختراقًا ناجحًا لهوية الأفراد بسبب عمليات التصيد الاحتيالي النصّي أو عبر المكالمات الهاتفية.

أخبار تقنية

سلطنة عمان تدعم الأمن السيبراني مع معهد سانز في برنامج تدريبي جديد

Published

شهر واحد agoon

مايو 30, 2024By

هند عيد

تعزيز الأمن السيبراني في سلطنة عمان: معهد سانز ينظم برنامجًا تدريبيًا في مسقط الشهر القادم.

أعلن معهد سانز التدريبي، المنظمة العالمية الرائدة في تدريب واعتماد محترفي الأمن السيبراني، عن تنظيم فعالية (سانز مسقط يونيو 2024). SANS Muscat June 2024 ، في فندق كيمبنسكي مسقط خلال الفترة من 1 إلى 6 يونيو المقبل.

وتهدف هذه الفعالية إلى تزويد العاملين في مجال الأمن السيبراني بالمهارات البنيوية الضرورية لحماية مؤسساتهم من التهديدات السيبرانية الحالية والمستجدة، سواء في نظام التحكم الصناعي أو عبر البنية السحابية .

أهمية الأمن السيبراني في سلطنة عمان

تُولي سلطنة عمان الأمن السيبراني يحظى باهتمام كبير، حيث تحتل المرتبة الثالثة على المستوى العربي والحادية والعشرين على المستوى العالمي من بين 193 دولة في مؤشر الأمن السيبراني العالمي.

من المتوقع أن تصل قيمة سوق الأمن السيبراني في عمان إلى 58 مليون دولار أمريكي مع حلول عام 2025 ويعود هذا الازدهار إلى التوسع المتواصل في تقديم الخدمات.

إنترنت الأشياء وزيادة وتيرة الهجمات الإلكترونية التي تستهدف القطاعات الحيوية مثل: الخدمات المالية والرعاية الصحية، ذلك لأنها قطاعات رقمية تقوم بنقل البيانات الحساسة والعمليات الحرجة عبر الإنترنت.

وفي هذا السياق، صرّح ند بلطه جي، المدير التنفيذي للشرق الأوسط وتركيا وأفريقيا في معهد سانز التدريبي للأمن السيبراني، قائلاً: “إن التزام سلطنة عُمان بتعزيز إطار عمل الأمن السيبراني يتجلى من خلال ترتيبها المتقدم في هذا المجال والنمو المتوقع للقطاع. بفضل إعطاء الأولوية لتأمين الخدمات الرقمية وحماية القطاعات الحيوية من الهجمات السيبرانية، تعزز السلطنة مكانتها الرائدة في هذا المجال على المستويين الإقليمي والعالمي. البرامج التدريبية مثل (سانز مسقط يونيو 2024) والمبادرات التي يقدمها المركز الوطني للسلامة المعلوماتية في عُمان تهدف إلى تثقيف المعنيين في القطاعين العام والخاص وتعريفهم بأفضل الممارسات السيبرانية. ويهدف ذلك ليس فقط إلى تعزيز الموقف الأمني للسلطنة، بل أيضًا تمكين المواطنين من العمل بفاعلية لتحقيق رؤية عمان 2040 التي تُولي أهمية كبيرة للأمن السيبراني كركيزة أساسية للتنوع الاقتصادي والسلامة المالية.”

برنامج الفعالية:

يتضمن برنامج سانز مسقط لشهر يونيو 2024 دورتين تدريبيتين متخصصتين تُقدَّمان عبر التدريب المباشر والتدريب الافتراضي المتزامن، وهما:

- دورة (SEC401).. مفاهيم الأمن الأساسية، والشبكات، والنقاط النهائية، والبنية السحابية.

- دورة ICS410.. أساسيات الأمن ICS/SCADA.

تُعتبر دورة (SEC401) دورة أساسية لكل العاملين في مجال أمن المعلومات، إذ تزودهم بالمعرفة الأساسية حول أمن الشبكات، والدفاعات السحابية، وأمن النقاط النهائية.

بغض النظر عما إذا كان المشاركون جددًا في مجال أمن المعلومات أو لديهم خبرة متخصصة فيه، فإن دورة SEC401 ستزوّدهم بالمهارات الأساسية في أمن المعلومات والأساليب الضرورية لحماية المعلومات الحساسة والأصول التقنية في البنية التحتية المادية وتأمينها.

تركز دورة (ICS410) على أنظمة التحكم الصناعي وأمن (SCADA)، وهي جوانب أساسية للبنية التحتية في عالمنا الحالي. يتعلم المشاركون من خلالها كيفية تطبيق الممارسات المتخصصة في الأمن السيبراني وتقديم الدعم الفوري لعمليات إنترنت الأشياء والتقنيات التشغيلية المستخدمة في أنظمة التحكم.

ينظم معهد سانز التدريبي فعالية “أمسية المجتمع” في مسقط بتاريخ 3 يونيو 2024 تحت عنوان: “كشف الأسرار.. استكشاف الجوانب المتعلقة بالتوقيت في هجمات PulseView والقنوات الجانبية”، والتي سيقدمها مونتا إلكنز، الذي يعتبر مدربًا معتمدًا لدى معهد سانز. تهدف الفعالية إلى تعريف المشاركين بفن قرصنة الأجهزة، مع التركيز بشكل خاص على PulseView، واستعراض الأساليب التي تسهم في الحماية من خلال واجهة المستخدم.

أخبار تقنية

الوقاية خير من العلاج.. كيف تحمي من استغلال الذكاء الاصطناعي في سرقة بياناتك؟

Published

شهر واحد agoon

مايو 24, 2024By

هند عيد

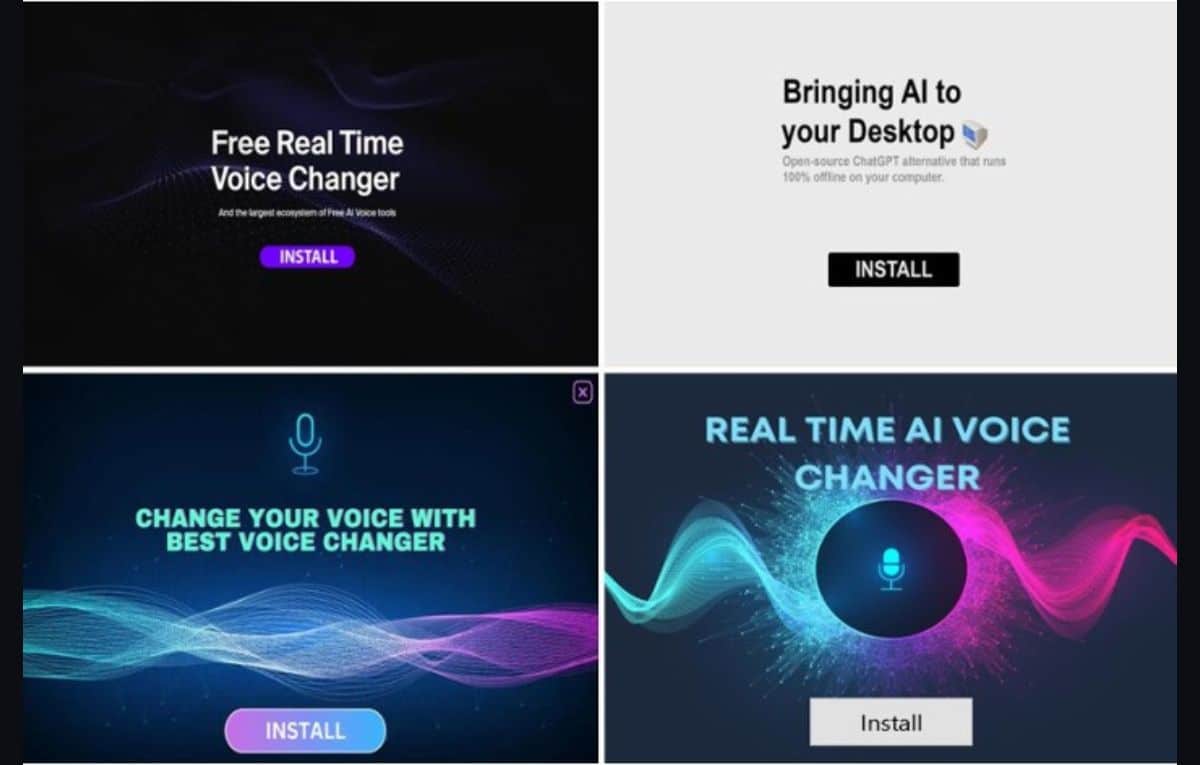

في عالم يتزايد فيه الاعتماد على تقنيات الذكاء الاصطناعي، أصدرت شركة تحذيراً كاسبرسكي للأمن السيبراني من تهديد جديد يتمثل في برمجيات خبيثة تستغل انتشار الشعبية المتزايدة. هذه البرمجية الخبيثة، المعروفة باسم (Gipy)، تتنكر كتطبيق يُستخدم الذكاء الاصطناعي لتعديل الأصوات، مما يجعله كمينًا مثاليًا للضحايا الذين لا يتوخون الحذر.

كانت البرمجية الخبيثة (Gipy) نشطة منذ منتصف عام 2023، وتتميز بأنها تستخدم أدوات الذكاء الاصطناعي كطعم لنشر برمجيات خبيثة تابعة لجهات خارجية في أجهزة المستخدمين. في حملة حديثة راقبتها كاسبرسكي، تم اكتشاف أن الإصابة الأولية تحدث عندما يقوم المستخدم بتحميل ملف ضار من موقع إلكتروني تصيد احتيالي يتظاهر بأنه تطبيق يستخدم الذكاء الاصطناعي لتغيير الأصوات.

وأوضحت كاسبرسكي أن هذه المواقع مُصممة بعناية بحيث تبدو متماثلة مع المواقع الأصلية. وفي كثير من الأحيان، تكون روابط الملفات الضارة مستضافة في مواقع جهات خارجية تم اختراقها وتعمل بنظام.

تفاصيل الهجوم:

بعد أن يقوم المستخدم بالنقر على زر “تثبيت”، تبدأ عملية تثبيت تطبيق حقيقي، ولكن في الخلفية، يقوم نص برمجي بتنفيذ أنشطة ضارة. خلال هذه العملية، تقوم برمجية Gipy الخبيثة بتحميل برمجيات ضارة من مصادر خارجية معتمدة على منصة ( GitHub وتديرها، حيث تكون مخزنة في أرشيفات بصيغة ZIP ومحمية بكلمة مرور.

قام خبراء كاسبرسكي بتحليل أكثر من 200 ملف من هذه الملفات، واكتشفوا أن معظم الملفات الموجودة على منصة (GitHub) تحتوي على برمجية سرقة كلمات المرور السيئة السمعة (Lumma).

وعثر خبراء كاسبرسكي أيضًا على برنامج (Apocalypse ClipBanker)، وهو نسخة معدلة من برنامج التعدين (Corona). العملات المشفرة ، بالإضافة إلى العديد من البرامج الضارة من نوع حصان طروادة (RAT)، مثل: برمجيات DCRat وRADXRat.

كما اكتشفوا برمجيات لسرقة كلمات المرور مثل: RedLine وRisePro، بالإضافة إلى برمجية لسرقة البيانات تسمى (Loli)، وبرمجية تتيح الوصول الخلفي تُعرف باسم TrueClient.

انتشار برمجية Gipy الخبيثة:

لا يقتصر مجرمو الإنترنت الذين يعتمدون على البرمجية الخبيثة (Gipy) على منطقة جغرافية معينة، بل يهاجمون المستخدمين في كافة أنحاء العالم. تعد روسيا وتايوان والولايات المتحدة وإسبانيا وألمانيا من بين الدول الأكثر تأثرًا.

وفي هذا السياق، صرَّح أوليج كوبريف، الخبير الأمني في كاسبرسكي: “تُقدم أدوات الذكاء الاصطناعي فوائد كبيرة وتُحدث تغييرًا جذريًا في حياتنا اليومية، لكن يجب على المستخدمين أن يكونوا حذرين. حيث يستغل مجرمو الإنترنت الاهتمام المتزايد بالذكاء الاصطناعي لنشر البرامج الضارة وتنفيذ هجمات التصيد الاحتيالي. والآن، يُستخدم الذكاء الاصطناعي كوسيلة للإغراء منذ أكثر من عام، ولا نتوقع أن يتراجع هذا الاتجاه قريبًا”.

نصائح خبراء كاسبرسكي لحماية نفسك من برمجية Gipy الضارة:

- كن حذرًا عند تنزيل البرامج من الإنترنت، خاصة إذا كانت من مواقع ويب تابعة لطرف ثالث. حاول دائمًا تنزيل البرنامج من الموقع الرسمي للشركة أو الخدمة التي تعتمد عليها.

- تحقق من أن الموقع الذي تقوم بتحميل البرنامج منه موثوق. ابحث عن رمز القفل في شريط العنوان وتأكد من أن رابط الموقع يبدأ بـ (https://) لضمان أن الموقع الإلكتروني آمن.

- استخدم كلمات مرور قوية وفريدة لكل حساب من حساباتك، وقم بتفعيل ميزة المصادقة الثنائية متى كان ذلك ممكنًا. هذا يساعد على حماية حساباتك من محاولات الاختراق.

- كن يقظاً تجاه الروابط أو رسائل البريد الإلكتروني المريبة التي تأتي من جهات غير معروفة، حيث يعتمد المحتالون غالباً على تقنيات الهندسة الاجتماعية لإيهام المستخدمين بالنقر على الروابط أو تحميل البرامج الضارة.

استخدم حلاً أمنيًا موثوقًا به وداوم على تحديثه بانتظام، مثل حل Kaspersky Premium الذي يمكنه المساعدة في كشف وإزالة أي برامج ضارة قد تكون موجودة في جهاز الكمبيوتر الخاص بك.

مفاجأة ZTE: هاتف ذكي بتقنية ثلاثية الأبعاد بدون نظارات!

هواوي تحقق ثورة في عالم الاتصالات: انطلاق شبكات 5.5G المدعومة بالذكاء الاصطناعي

فيفو ترفع النقاب عن هاتفها الذكي T3 Lite

Trending

-

أخبار الانترنت6 أيام ago

جوجل تُحدث خدمة البريد الإلكتروني جيميل باستخدام تقنيات الذكاء الاصطناعي

-

أخبار تقنية6 أيام ago

آبل تستعد للتعاون الاستراتيجي مع الشركاء الصينيين في مجال الذكاء الاصطناعي

-

أخبار الانترنت6 أيام ago

عالم جديد من الذكاء الاصطناعي: جوجل تقدم روبوتات متطورة لتجسيد المشاهير

-

أجهزة محمولة5 أيام ago

أسوس تطلق VivoWatch 6: اكتشف المزايا الصحية الرائعة

-

أخبار تقنية6 أيام ago

جوليان أسانج يعود إلى الحرية: ماذا يعني ذلك بالنسبة لعالم الإعلام؟

-

تحت الضوء5 أيام ago

ما معايير اختيار بيانات آبل لإنشاء نماذج الذكاء الاصطناعي؟

-

أجهزة محمولة5 أيام ago

سامسونج تكشف النقاب عن تفاصيل هواتفها القابلة للطي الجديدة

-

أجهزة محمولة5 أيام ago

جوجل تعلن رسميًا عن موعد إطلاق هواتف بكسل 9