يحاول القراصنة التسلل إلى أجهزة آبل والسيطرة عليها، هذه الهجمات التي تأتي ضمن سلسلة من المحاولات الضارة، تهدف إلى سرقة البيانات الشخصية والمعلومات الحساسة من المستخدمين.

يُنصح الأفراد بتوخي الحذر وتحديث أنظمتهم بشكل مستمر للحماية من هذه التهديدات الأمنية الخطيرة. التصيد الاحتيالي تُعرف باسم “القصف بالتحقق الثنائي”، حيث كان الهدف جميع أجهزة أبل ابتداءً من الهواتف. آيفون ، و حواسيب ماك، وأجهزة آيباد، وحتى ساعات آبل الذكية من خلال تحميل المستخدم بتنبيهات متواصلة لطلب تغيير كلمة السر الخاصة بحساب (Apple ID).

ووفقًا لتقرير نقله الخبير الأمني براين كريبس عبر مدونته الإلكترونية، معلومات استقاها من شهادات أفراد كانوا هدفاً للاتاوات، حيث أبلغ عدة مستعملين لأجهزة آبل عن تلقيهم لكمية هائلة من التنبيهات التي تدعوهم للموافقة على تعديل كلمات السر الخاصة بهم عبر مختلف الأجهزة التي يمتلكونها، وهو ما تسبب في موجة مقلقة من المضايقات، حيث يبقى استخدام الجهاز بشكل طبيعي معطلاً ما لم يتم النقر على هذه التنبيهات جميعها والتعامل معها.

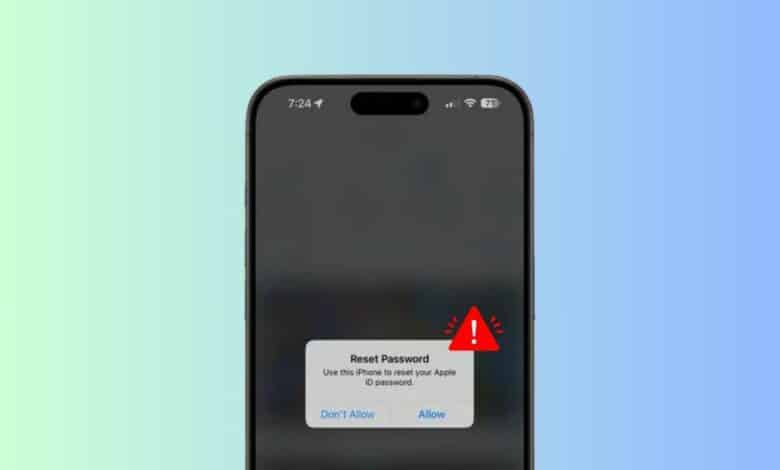

عند تلقي الإشعارات من قِبل المستخدم، يُطلب منه التعامل مع كل منها على حدة، بالنقر على الإشعار ذاته، ثم اختيار إحدى الخيارات: إما “السماح” أو “عدم السماح”.

شارك شخص يدعى (بارث باتيل) تجربته خلال هذا الهجوم عن طريق منصة إكس، حيث ذكر أنه لم يكن قادراً على استخدام أجهزته حتى قام بالضغط على خيار (رفض الإذن) في أكثر من مئة تنبيه.

لنفترض أن المستخدم قام عن غير قصد بالنقر على خيار “الموافقة”، هذا الأمر سيتيح للمهاجم فرصة إعادة تعيين كلمة السر لحساب (Apple ID)، وبالتالي يتمكن من الدخول للحساب.

إذا لم تؤدِ الكميّة الكبيرة من التنبيهات إلى تشويش المستخدم بما يكفي لدفعه نحو الضغط على زر (الموافقة)، فإن المهاجمين سيتبعون استراتيجية ثانية. في حال كانوا يمتلكون رقم هاتف المستخدم، فستكون الخطوة المقبلة هي ادعاء المخترق لهوية أحد موظفي خدمة العملاء في شركة آبل. سيقوم المخترق بإجراء مكالمة هاتفية مع المستخدم مدعيًا أن الشركة رصدت محاولات اقتحام لحسابه، ومن أجل حماية الحساب وتعديل كلمة السر، سيطلب المهاجم الحصول على الرمز المؤقت الذي تلقاه المستخدم عبر رسالة نصيّة على هاتفه.

عند نجاح المخترق في الحصول على الرمز المؤقت من خلال هذه الخدعة، سيقوم باستخدامه لإتمام تعديل كلمة السر للحساب.

وحين يتمكن من ذلك، سيتمكن من الوصول إلى جميع المعلومات المخزنة في الحساب، ويكون بإمكانه استبعاد المستخدم من الدخول إلى الحساب عبر كافة الأجهزة المرتبطة به، ولديه أيضاً القدرة على مسح جميع البيانات المخزنة على تلك الأجهزة عن بعد.

في حادثة المستخدم باتيل الذي كان طرفًا في واقعة خاصة، ذكر أنه استقبل اتصالاً هاتفياً ولكن كان لديه شكوك كثيرة، إذ طلب منه الشخص الذي على الهاتف كود التحقق المؤقت الذي تصدره شركة آبل والتي تنبه في رسائلها بأنها لا تطلب مثل هذه الأكواد من مستخدميها. لذا طلب باتيل من الشخص الاتصال أن يقدم له تأكيدًا على بعض بياناته الشخصية، وبشكل مفاجئ، تمكن المتصل من إعطاء معلومات صحيحة ودقيقة بشكل كبير، ولكنه أخطأ في ذكر اسمه الحقيقي.

يروي (باتيل) أنه عندما طلب من الشخص الاتصال به التأكد من الإسم الظاهر في سجله لدى حساب آبل، قدم الأخير اسماً لم يكن هو الاسم الحقيقي لباتيل، وإنما اسماً لم يتعرف عليه باتيل إلا من خلال تقارير تحتوي على معلومات مُسربة تُعرض للبيع على موقع إلكتروني متخصص في البحث عن الأفراد يدعى PeopleDataLabs.

ما هي الثغوات التي عُثِر عليها في نظام شركة آبل والتي أدت إلى حدوث الاختراق؟

تناول الخبير الأمني براين كريبس بالتحليل المشكلة المطروحة، واكتشف أن القراصنة يستعملون صفحة خاصة في موقع آبل مهيأة لإعادة ضبط كلمة السر لـ(Apple ID) في حال فقدانها لإصدار تنبيهات غير مرحب بها. تشترط هذه الصفحة إدخال البريد الإلكتروني أو الرقم الهاتفي، وتشتمل على اختبار (CAPTCHA) للتحقق.

عند وضع عنوان بريد إلكتروني، تبرز الصفحة آخر رقمين من الرقم الهاتفي المقترن بالحساب على آبل. بمجرد إدخال الرقم الهاتفي والضغط على زر الإرسال، يتلقى الشخص إشعارًا بطلب إعادة تعيين كلمة السر.

لم يتضح بعد الفجوة التي يتبعها المعتدون في البرمجيات لتوجيه عدد كبير من الرسائل لمستعملي منتجات آبل. فمن غير المرجح أن تكون منصة آبل مهندسة للسماح بإيصال مئات الأوامر خلال فترة قصيرة جداً، وبناءً عليه، يمكن الاستنتاج بأن هناك شائبة في النظام غير معروفة لآبل.

لذا، قام “بريان كريبس” بالكشف عن خللين في نظام شركة آبل المخصص لتغيير كلمات المرور للمستخدمين. الخلل الأول يتيح للمهاجم إرسال سيل متواصل من الإشعارات للجهاز المستهدف من دون تحديد حد أقصى للعدد في فترة زمنية محدودة، وهو ما يزيد من احتمالية قيام المستخدم بالضغط على الزر والموافقة على تعديل كلمة المرور بطريق الخطأ.

الأمر الثاني يتعلق بميزة (مفتاح الاسترداد من آبل) التي أدخلتها شركة آبل لتأمين حسابات آبل آي دي، هذه الميزة عند تفعيلها يُقصد بها أن توقف عمليات تغيير كلمات السر بالشكل التقليدي الذي يعتمد على ارسال تنبيهات لأجهزة المستخدم. إلا أنها لم تنجح في أداء الوظيفة التي كانت متوقعة منها عندما لجأ إليها بعض الأشخاص الذين وقعوا ضحية هجمات بهدف إيقاف التنبيهات التي كانت ترد إليهم على مدى عدة أيام.

ما الإجراء الذي يجب أن تتخذه في حالة تعرضت لمثل هذا الاعتداء؟

حتى اللحظة، لا تتوفر وسيلة محددة وناجعة للتعامل مع الحجم الضخم من التنبيهات الذي يتلقّاه مستخدمو أجهزة آبل، والتي قد تستمر في الظهور لأيام متعاقبة. وعليه، يتعين على مالكي هذه الأجهزة الذين تستهدفهم هذه الهجمات أن يظلوا في حالة تأهب، متخذين إجراء رفض الإشعارات بالضغط على خيار (عدم الإذن) كلما وردتهم تلك التنبيهات.

عند استلامهم لاتصالات تطلب منهم معلومات شخصية بهدف معالجة مشكلة ما، يجب التحقق والتأكد من عدم مشاركة أية بيانات حساسة مع أي شخص، حيث قد يكون الشخص المتصل لا ينتمي لفريق دعم آبل حقيقيًا، نظرًا لأن تزييف أرقام الهواتف أصبح أمرًا سهلاً في وقتنا الحالي. الخطوة الأكثر أمانًا هي قطع الاتصال والتواصل المباشر مع دعم آبل الرسمي.

عليك أن تكون على وعي بأن شركة آبل لا تطلب بيانات العملاء هاتفياً كوسيلة للتأكد من الهوية، وهو ما يعد دليلاً إضافياً على أن الشخص الذي يتصل ربما ليس ممثلاً شرعياً للشركة.