في الفترة الأخيرة، أصبحت الأمان الرقمي أحد القضايا الهامة التي يجب مراعاتها عند استخدام تطبيقات المراسلة. قد يكون لديك حساب في تطبيقات مثل واتساب وتيليجرام وترغب في حماية بياناتك الشخصية من القراصنة والمتطفلين. في هذا المقال، سنتحدث عن تطبيق دردشة وهمي يستخدمه القراصنة لسرقة بيانات مستخدمي واتساب وتيليجرام.

أهمية الأمان الرقمي في تطبيقات المراسلة

قبل أن نتطرق إلى التطبيق الذي يستخدمه القراصنة، دعونا نتحدث عن أهمية الأمان الرقمي في تطبيقات المراسلة. تعتبر تطبيقات المراسلة مكانًا للتواصل الشخصي ومشاركة المعلومات الحساسة.

قد تتضمن هذه المعلومات البيانات الشخصية والمحادثات والصور ومقاطع الفيديو.

لذلك، يجب أن تكون هذه البيانات آمنة ومحمية من القراصنة والاختراق.

طرق الاحتيال الشائعة على تطبيقات واتساب وتيليجرام

في عالم التكنولوجيا الحديثة، تعد تطبيقات الدردشة مثل واتساب وتيليجرام من أكثر التطبيقات استخدامًا على الهواتف المحمولة.

فمع زيادة الاعتماد على هذه التطبيقات للتواصل وتبادل المعلومات، ظهرت أيضًا طرق جديدة للاحتيال وسرقة البيانات الشخصية.

هنا سنستعرض بعض الطرق الشائعة للاحتيال في تطبيقات واتساب وتيليجرام وكيفية تجنبها.

عملية سرقة البيانات الشخصية

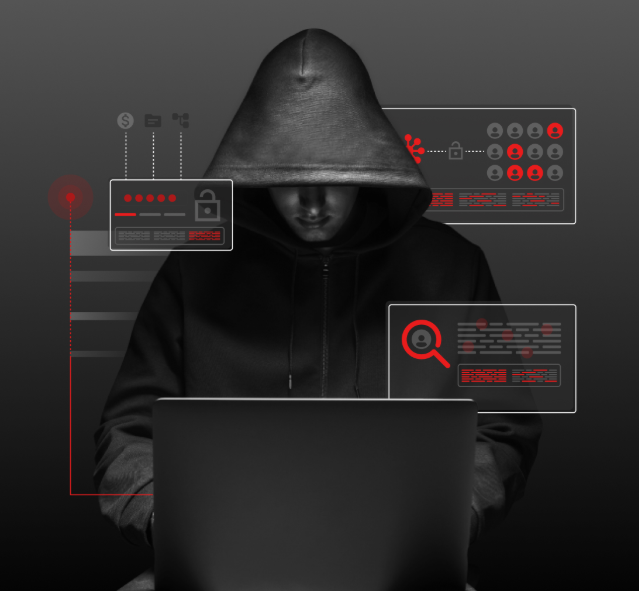

احتيال سرقة البيانات الشخصية هو أحد أكثر الطرق الشائعة للاحتيال في تطبيقات الدردشة.

يستغل القراصنة ثغرات في النظام للوصول إلى معلومات المستخدم الشخصية مثل أرقام الهواتف والبريد الإلكتروني وحتى كلمات المرور.

من ثم يمكن استخدام هذه البيانات في أنشطة احتيالية أخرى مثل سرقة الهوية أو الاحتيال المصرفي.

لتجنب ذلك، يجب الابتعاد عن تحميل التطبيقات غير الموثوق بها وتأكيد صحة المصادر قبل مشاركة أي بيانات شخصية.

استخدام التطبيقات الوهمية للوصول إلى المعلومات الحساسة

تعتمد هذه الطريقة على استخدام تطبيقات ضارة تنتحل شخصية تطبيقات مشهورة مثل واتساب وتيليجرام.

عندما يتم تنزيل هذه التطبيقات الوهمية، يتم سرقة المعلومات الحساسة مثل الرسائل والصور والملفات.

لحماية نفسك من هذا النوع من الاحتيال، يجب تحميل التطبيقات فقط من متاجر التطبيقات الموثوقة وتحديثها بانتظام.

باختصار، يجب على المستخدمين أن يبقوا حذرين عند استخدام تطبيقات الدردشة وأن يتبعوا أفضل الممارسات الأمنية. من الضروري ألا ننسى أن الابتعاد عن تنزيل التطبيقات غير الموثوق بها وعدم تحميل الروابط المشبوهة أو فتح الرسائل غير المعتمد عليها.

ما هو تطبيق الدردشة الوهمي؟

تطبيق دردشة وهمي هو تطبيق ينتحل شخصية تطبيق شهير مثل واتساب أو تيليجرام بهدف خداع المستخدمين وسرقة بياناتهم الشخصية.

يتم تصميم هذا التطبيق ليبدو تمامًا مثل التطبيق الأصلي، ويستخدم طرقًا متقنة لإقناع المستخدمين بتسجيل الدخول باستخدام حساباتهم الحقيقية.

طرق استغلال البرنامج لسرقة البيانات الشخصية

يستخدم المهاجمون عدة طرق لاستغلال تطبيق دردشة وهمي لسرقة بيانات المستخدمين. قد يرسل المهاجم رسائل احتيالية معلقة تطلب من المستخدم تحديث تفاصيل حسابه على التطبيق.

في حال قام المستخدم بتحديث المعلومات، سيتم أخذها مباشرة من المهاجم.

بعض التطبيقات الوهمية قد توفر ميزات زائفة مثل تفعيل ميزة جديدة أو الوصول إلى خدمات محسّنة.

ولكن في الواقع، عندما يقوم المستخدم بالتسجيل الدخول باستخدام حسابه الحقيقي، يتم سرقة بياناته والوصول إليها بواسطة المهاجمين.

للوقاية من هذه الاحتيالات، يجب على المستخدمين أن يتحري الحذر والتأكيد على مصداقية التطبيقات قبل تسجيل الدخول باستخدام حساباتهم الشخصية.

من المهم أيضًا تحميل التطبيقات فقط من مصادر موثوقة وتحديث تطبيقاتهم بانتظام للحفاظ على أمان بياناتهم الشخصية.

قد تكون هذه الحالة دراسة تذكيرية للمستخدمين بأهمية حماية بياناتهم وعدم الوثوق بتطبيقات وهمية.

التدابير الأمنية لحماية بيانات المستخدمين

في ظل زيادة حوادث القرصنة والاختراقات الإلكترونية، من الضروري أن نتخذ التدابير الأمنية من أجل حماية بياناتنا الشخصية على تطبيقات التراسل الفوري مثل واتساب وتيليجرام.

هنا بعض التدابير الأمنية التي يمكن اتباعها لحماية بيانات المستخدمين:

تحديث التطبيقات المستخدمة

1. تحديث التطبيقات المستخدمة: من المهم دائمًا تحديث تطبيقات التراسل الفوري المستخدمة بأحدث الإصدارات الأمنية. يتم تنفيذ تحديثات البرامج الثابتة لسد الثغرات الأمنية وتحسين الحماية العامة للتطبيق. لذلك، يجب على المستخدمين أن يفحصوا بانتظام توفر التحديثات للتطبيقات المستخدمة وتثبيتها فورًا.

تفعيل خيارات الأمان الإضافية

2. تفعيل خيارات الأمان الإضافية: يتوفر على تطبيقات التراسل الفوري مثل واتساب وتيليجرام خيارات أمان إضافية لحماية بيانات المستخدمين. يجب على المستخدمين استكشاف هذه الخيارات وتفعيلها، مثل تفعيل تأكيد الهوية الثنائي أو استخدام قفل التطبيق برمز مرور أو بصمة الإصبع. هذه الخيارات تساعد في منع الوصول غير المصرح به إلى محتوى التطبيق وتعزز الحماية الشخصية للمستخدمين.

باتباع هذه التدابير الأمنية، يمكن للمستخدمين حماية بياناتهم الشخصية والحفاظ على سرية محادثاتهم على تطبيقات التراسل الفوري

الوقاية من القرصنة في تطبيقات المراسلة

تعد قضية سرقة البيانات واختراق الأمان من القضايا الهامة التي تواجه المستخدمين في تطبيقات المراسلة مثل واتساب وتيليجرام. حديثًا، تمكن قراصنة من سرقة بيانات المستخدمين عن طريق تطبيق دردشة وهمي.

لحماية نفسك ومعلوماتك الشخصية، توجد بعض الإجراءات التي يمكن اتخاذها:

تعزيز الوعي الأمني

- يجب أن تكون على دراية بأن هناك خطر القرصنة وسرقة البيانات في التطبيقات حتى تتمكن من اتخاذ التدابير اللازمة لحماية نفسك.

- قراءة المزيد عن التهديدات الأمنية والاتصال بمصادر موثوقة مثل مستخدمين آخرين أو مستشارين أمن المعلومات للحصول على نصائح وإرشادات.

تجنب مشاركة المعلومات الحساسة عبر التطبيقات

- يجب تجنب مشاركة المعلومات الحساسة مثل كلمات المرور أو الرقم السري عبر التطبيقات.

- قم بتشفير رسائلك وملفاتك الحساسة باستخدام ميزات التشفير المتاحة في التطبيقات.

- تأكد من أن تطبيقات المراسلة التي تستخدمها تستخدم برامج تشفير قوية وتحديثات أمان منتظمة.

قم باتباع هذه الإرشادات والعناية بأمان معلوماتك الشخصية لتقليل خطر القرصنة في تطبيقات المراسلة.

نصائح للمحافظة على الأمان الرقمي

في ظل تزايد تهديدات القرصنة الإلكترونية وسرقة البيانات الشخصية، من الأهمية البالغة أن نتخذ إجراءات لحماية أنفسنا ومعلوماتنا الحساسة. في هذا الجزء، سنسلط الضوء على بعض النصائح للمحافظة على الأمان الرقمي.

استخدام كلمات مرور قوية

1. اختيار كلمات مرور قوية: يُفضل استخدام كلمات مرور قوية ومعقدة تتكون من مجموعة متنوعة من الحروف الكبيرة والصغيرة والأرقام والرموز. كما يُفضل عدم استخدام كلمات مرور متعارف عليها مثل تواريخ الميلاد أو أسماء الأشخاص المعروفة عامةً.

2. تحديث كلمات المرور بشكل دوري: يُنصح بتغيير كلمات المرور بشكل دوري، على الأقل كل ثلاثة أشهر، لضمان الحماية الأمثل وتقليل فرص الاختراق.

3. استخدام مدير كلمات المرور: يُنصح بالاستفادة من تطبيقات إدارة كلمات المرور لتسهيل إدارة وتذكر كلمات المرور المعقدة. تطبيقات مثل “1Password” و “LastPass” توفر حلاً ممتازًا لحفظ كلمات المرور بشكل آمن.

4. تفعيل المصادقة الثنائية: يُنصح بتفعيل المصادقة الثنائية على الحسابات الرقمية الحساسة، مثل حسابات البريد الإلكتروني ووسائل التواصل الاجتماعي. هذا النوع من المصادقة يحتاج إلى كلمة مرور وتحقق إضافي مثل رمز المصادقة أو بصمة الوجه للوصول إلى الحساب.

تذكر أن الأمان الرقمي يعتمد على الحذر واتباع الممارسات الأمنية السليمة. استثمر الوقت في ضمان أمان معلوماتك الشخصية وقم بتنفيذ الإجراءات اللازمة للمحافظة عليها من القرصنة والاختراق.

لمزيد من المعلومات حول الأمان الرقمي، يمكنك زيارة هذا الرابط.